VPN сервер как создать: пошаговое руководство

Создание собственного VPN-сервера предоставляет полный контроль над трафиком, безопасность соединений и конфиденциальность данных. Это актуально как для организаций, так и для индивидуальных пользователей. В статье приведены проверенные методы установки VPN-сервера, соответствующие общепринятым стандартам информационной безопасности.

Требования к оборудованию и ПО

Перед установкой VPN-сервера необходимо подготовить соответствующее оборудование и программное обеспечение.

Минимальные требования:

-

Сервер с доступом в интернет (VPS или физический)

-

Операционная система (Linux, Windows Server)

-

Статический IP-адрес или доменное имя

-

Открытые порты для VPN-протоколов (например, 1194 для OpenVPN)

Рекомендуемое ПО:

-

OpenVPN

-

WireGuard

-

StrongSwan (для IPsec)

-

SoftEther VPN

Этапы установки VPN-сервера

1. Выбор протокола VPN

Наиболее распространённые протоколы:

-

OpenVPN — проверенный, кроссплатформенный, поддерживает широкую настройку

-

WireGuard — современный, быстрый, с минимальной кодовой базой

-

IPsec — встроен в большинство ОС, используется для корпоративных решений

Выбор протокола влияет на совместимость с клиентами и уровень безопасности.

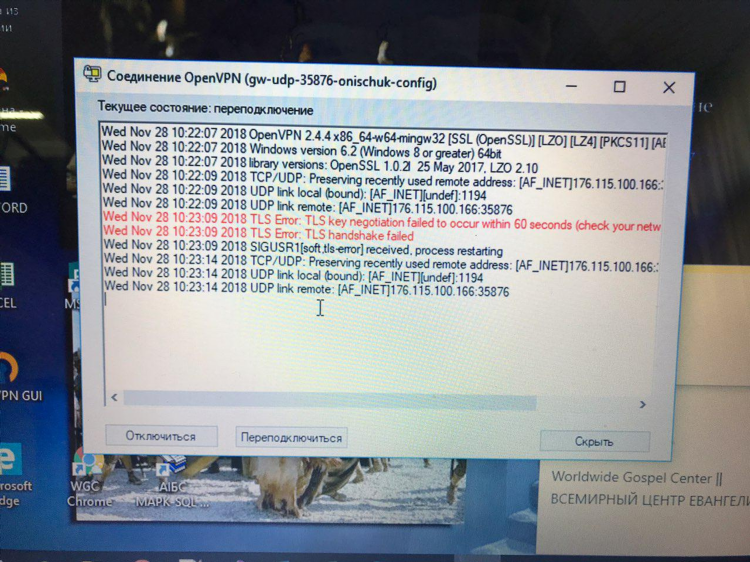

2. Настройка сервера

Пример установки OpenVPN на сервер с ОС Ubuntu:

-

Обновить систему:

sudo apt update &&&& sudo apt upgrade -

Установить OpenVPN и Easy-RSA:

sudo apt install openvpn easy-rsa -

Настроить PKI (инфраструктуру открытых ключей):

-

Инициализация Easy-RSA

-

Создание CA, серверного и клиентского сертификатов

-

-

Настроить конфигурационный файл сервера (

/etc/openvpn/server.conf):-

Указать порт, протокол, шифрование

-

Настроить маршрутизацию трафика и доступ к сети

-

-

Включить IP forwarding:

-

В файле

/etc/sysctl.confраскомментировать строкуnet.ipv4.ip_forward=1 -

Применить изменения:

sudo sysctl -p

-

-

Настроить правила iptables или firewalld

-

Запустить и включить OpenVPN:

sudo systemctl start openvpn@server

sudo systemctl enable openvpn@server

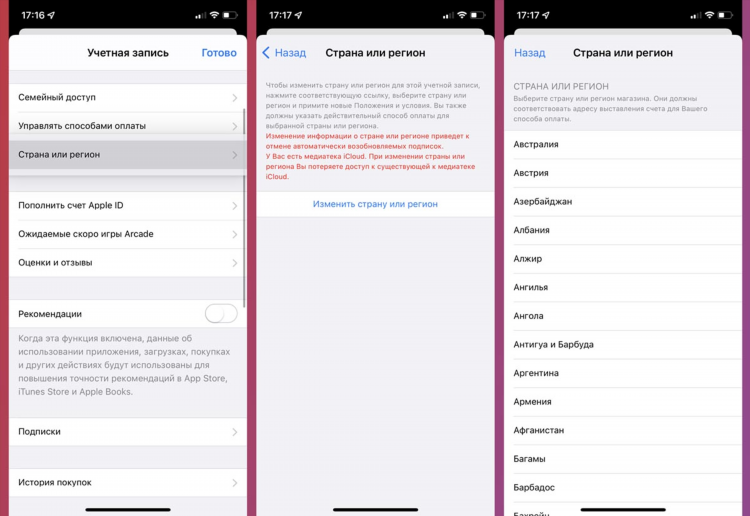

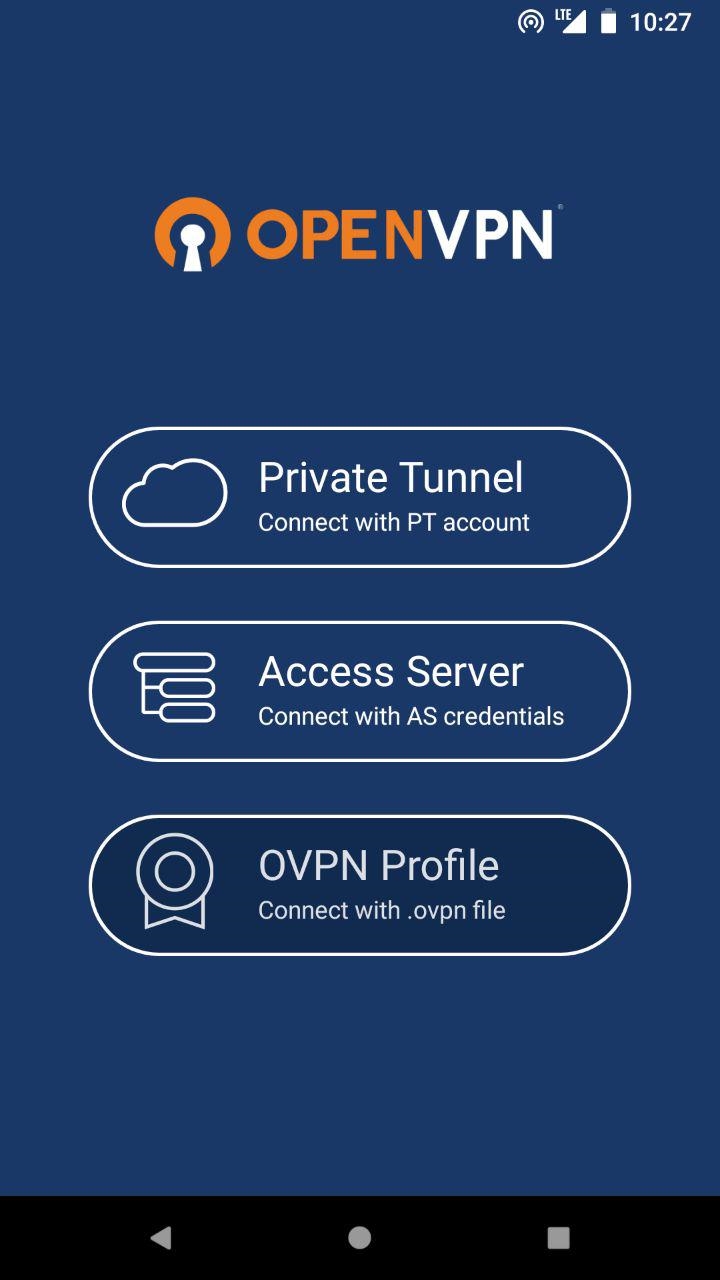

3. Создание клиентских конфигураций

Каждому клиенту необходимо:

-

Сертификат

-

Конфигурационный файл (

.ovpn) -

Ключ аутентификации

Файлы можно передавать защищёнными каналами (например, через SFTP).

VPN сервер как создать на базе WireGuard

WireGuard отличается простотой и высокой производительностью.

-

Установка:

sudo apt install wireguard -

Генерация ключей:

-

wg genkey > privatekey -

wg pubkey < privatekey=""> publickey

-

-

Настройка конфигурационного файла

/etc/wireguard/wg0.conf:-

Интерфейс (PrivateKey, Address, ListenPort)

-

Пиры (PublicKey, AllowedIPs)

-

-

Запуск и включение:

-

sudo wg-quick up wg0 -

sudo systemctl enable wg-quick@wg0

-

WireGuard использует протокол UDP и требует минимальной настройки NAT и firewall.

Безопасность VPN-сервера

Для обеспечения защиты рекомендуется:

-

Использовать только сильные шифры

-

Обновлять ПО и ядро системы

-

Ограничить доступ по IP

-

Вести логирование (при необходимости)

-

Использовать двухфакторную аутентификацию (2FA) для админ-доступа

Часто используемые VPN-сценарии

-

Защита подключения к Wi-Fi в общественных сетях

-

Доступ к корпоративной сети из удалённого офиса

-

Обход региональных ограничений

-

Безопасное соединение между филиалами

FAQ

Какая ОС лучше подходит для VPN-сервера?

Наиболее устойчивыми считаются серверные дистрибутивы Linux (Ubuntu Server, Debian, CentOS), но возможна установка и на Windows Server.

Сколько клиентов можно подключить к одному VPN-серверу?

Количество клиентов зависит от ресурсов сервера и пропускной способности сети. VPS с 1 ГБ ОЗУ может обслуживать 5–10 клиентов при умеренной нагрузке.

Нужен ли статический IP для VPN-сервера?

Желательно использовать статический IP или доменное имя с динамическим DNS, чтобы избежать сбоев при смене адреса.

Можно ли создать VPN-сервер дома?

Да, с помощью маршрутизатора с поддержкой VPN или обычного ПК с проброшенными портами и «белым» IP.

Какой протокол VPN самый безопасный?

Все упомянутые протоколы считаются безопасными при правильной настройке. WireGuard и OpenVPN — наиболее рекомендуемые на сегодняшний день.