VPN между двумя офисами: назначение и особенности реализации

Организация защищённого канала связи между территориально разнесёнными подразделениями компании — одна из ключевых задач IT-инфраструктуры. VPN между двумя офисами позволяет создать единое информационное пространство с высоким уровнем безопасности и контроля. Такой подход обеспечивает надёжный обмен данными, централизованный доступ к корпоративным ресурсам и снижение затрат на связь.

Основные принципы работы VPN между двумя офисами

VPN (Virtual Private Network) — технология, позволяющая создать защищённый туннель поверх общедоступных сетей, в частности Интернета. При построении VPN между офисами, туннель создаётся между двумя точками — маршрутизаторами или специализированными шлюзами — для безопасной передачи данных.

Ключевые особенности VPN-соединения между офисами

-

Шифрование трафика — защита информации от перехвата.

-

Аутентификация устройств — предотвращение несанкционированного доступа.

-

Инкапсуляция пакетов — маскирование внутренней структуры корпоративной сети.

-

Устойчивость к сбоям — возможность настройки резервных каналов.

Варианты реализации VPN между двумя офисами

Существует несколько проверенных архитектур VPN-соединения между офисами. Выбор зависит от масштабов организации, бюджета и требований к безопасности.

1. Site-to-Site VPN

Наиболее распространённый вариант для объединения офисов. Устанавливается постоянное соединение между двумя маршрутизаторами, обеспечивающее автоматический обмен данными.

Преимущества:

-

Автоматическое подключение при включении устройств.

-

Минимальное участие пользователей.

-

Централизованное администрирование.

2. IPsec VPN

Используется в большинстве корпоративных решений. IPsec (Internet Protocol Security) обеспечивает высокий уровень шифрования и аутентификации.

Особенности:

-

Применим для любой IP-сети.

-

Поддерживается большинством маршрутизаторов и межсетевых экранов.

-

Широко стандартизирован.

3. MPLS VPN

Подходит для крупных компаний с высоким объёмом трафика. Организуется через провайдера, использующего технологию MPLS (Multiprotocol Label Switching).

Преимущества:

-

Высокая производительность и отказоустойчивость.

-

Управление качеством обслуживания (QoS).

-

Возможность масштабирования.

Этапы построения VPN между двумя офисами

Процесс организации VPN-соединения включает несколько стандартных этапов:

-

Анализ требований и рисков — определение объёма передаваемых данных, уровня защищённости и пропускной способности.

-

Выбор оборудования и технологий — маршрутизаторы, брандмауэры, VPN-шлюзы.

-

Настройка IP-адресации — избегание конфликтов в локальных сетях.

-

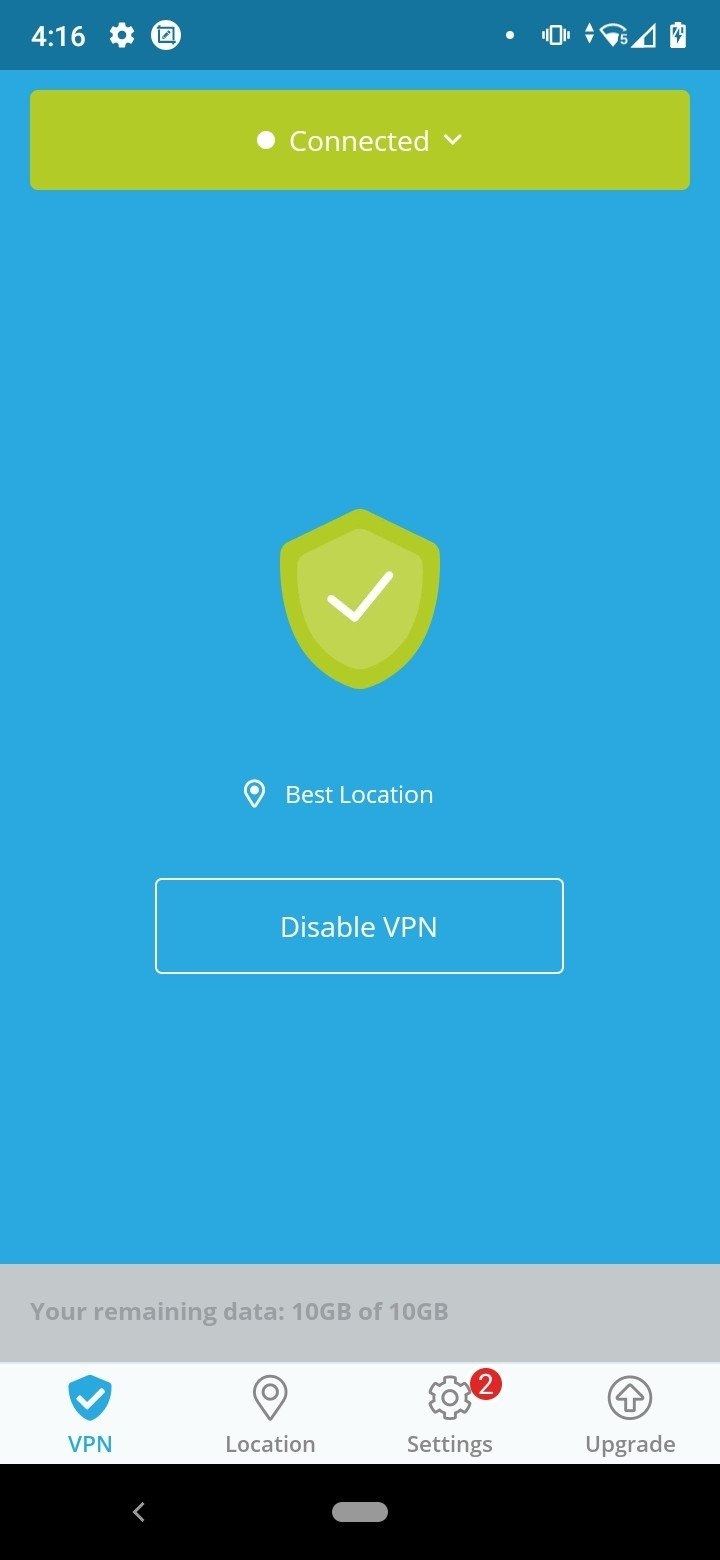

Настройка VPN-туннеля — выбор протокола (IPsec, OpenVPN, L2TP и др.), настройка шифрования и аутентификации.

-

Тестирование и ввод в эксплуатацию — проверка стабильности канала, мониторинг безопасности.

Требования к оборудованию

Для построения надёжного VPN между двумя офисами необходимо специализированное сетевое оборудование:

-

Маршрутизаторы с поддержкой VPN — обеспечивают создание и управление туннелями.

-

Межсетевые экраны (firewalls) — контролируют входящий и исходящий трафик.

-

VPN-концентраторы — используются в крупных инфраструктурах для централизованного управления VPN-соединениями.

-

Резервные каналы связи — обеспечивают отказоустойчивость.

Безопасность и защита данных

Внедрение VPN между офисами требует строгого соблюдения правил информационной безопасности:

-

Применение надёжных алгоритмов шифрования (AES, SHA).

-

Использование двухфакторной аутентификации.

-

Регулярное обновление прошивок и сертификатов.

-

Мониторинг сетевой активности и логирование событий.

Преимущества использования VPN между двумя офисами

-

Безопасность — защищённая передача конфиденциальной информации.

-

Снижение затрат — отсутствие необходимости в аренде выделенных линий.

-

Гибкость — возможность быстрого масштабирования сети.

-

Централизованный доступ — объединение серверов, систем хранения и приложений.

FAQ

Что нужно для настройки VPN между двумя офисами?

Необходимо наличие маршрутизаторов с поддержкой VPN, стабильного интернет-соединения, а также знание IP-адресации и протоколов безопасности.

Какой протокол лучше использовать для VPN между офисами?

Наиболее распространён и надёжен протокол IPsec. Он обеспечивает высокий уровень защиты и совместимость с большинством сетевых устройств.

Можно ли использовать бесплатные решения для VPN между офисами?

Для коммерческих задач рекомендуется использовать сертифицированные решения. Бесплатные инструменты не всегда соответствуют требованиям безопасности и надёжности.

Как обеспечить отказоустойчивость VPN-соединения?

Настройка резервного интернет-канала, использование динамической маршрутизации и мониторинг состояния туннеля позволяют обеспечить бесперебойную работу соединения.

Чем отличается VPN между офисами от удалённого доступа?

VPN между офисами — это постоянное соединение между двумя локальными сетями, в то время как удалённый доступ — временное соединение одного пользователя к корпоративной сети.