Как развернуть свой VPN на VPS: руководство по настройке и безопасности

Размещение собственного VPN на VPS-сервере позволяет обеспечить надежное шифрование трафика, контроль над конфиденциальностью и снижение зависимости от сторонних сервисов. Такой подход востребован как частными пользователями, так и организациями, заинтересованными в повышении уровня информационной безопасности.

Преимущества размещения своего VPN на VPS

Разработка и развёртывание своего VPN на VPS обеспечивает ряд существенных преимуществ:

-

Полный контроль над конфигурацией и безопасностью.

-

Отсутствие ограничений, характерных для публичных VPN-сервисов.

-

Возможность выбора подходящего протокола (OpenVPN, WireGuard и др.).

-

Шифрование всего трафика, включая DNS-запросы.

-

Гибкость в масштабировании и кастомизации инфраструктуры.

Выбор VPS для установки VPN

При выборе VPS под установку собственного VPN рекомендуется учитывать следующие параметры:

-

Надёжность провайдера — репутация хостинга и политика конфиденциальности.

-

Геолокация — соответствие юрисдикции требованиям к защите данных.

-

Производительность — минимальные параметры: 1 CPU, 512–1024 МБ ОЗУ.

-

Пропускная способность — отсутствие ограничения на трафик и высокая скорость соединения.

-

Поддержка IPv4 и IPv6 — необходима для совместимости с современными сетями.

Установка VPN-сервера на VPS

Этап 1. Подготовка VPS

-

Установка последней версии операционной системы (рекомендуется Ubuntu/Debian).

-

Обновление пакетов:

apt update &&&& apt upgrade. -

Настройка SSH-доступа с использованием ключей авторизации.

Этап 2. Установка и настройка VPN

Вариант 1. OpenVPN

-

Установка OpenVPN и Easy-RSA.

-

Создание центра сертификации (CA).

-

Генерация серверного и клиентского сертификатов.

-

Конфигурация серверного файла (обычно

server.conf). -

Настройка брандмауэра (iptables или nftables).

-

Включение IP-форвардинга.

Вариант 2. WireGuard

-

Установка WireGuard через

aptилиdnf. -

Генерация ключей (приватного и публичного).

-

Настройка конфигурационного файла

/etc/wireguard/wg0.conf. -

Запуск и добавление в автозагрузку.

-

Конфигурация клиента и обмен публичными ключами.

Этап 3. Проверка и мониторинг

-

Тестирование подключения с клиента.

-

Проверка маршрутизации трафика.

-

Аудит открытых портов.

-

Мониторинг логов (

journalctl,systemctl status).

Безопасность собственного VPN на VPS

При эксплуатации собственного VPN на VPS необходимо соблюдать следующие меры безопасности:

-

Регулярное обновление операционной системы и установленных пакетов.

-

Использование сильных криптографических алгоритмов.

-

Ограничение доступа к серверу по IP или через fail2ban.

-

Отключение неиспользуемых служб.

-

Хранение конфигураций и ключей в защищённом виде.

Часто используемые протоколы

-

OpenVPN — проверенное решение с широкой поддержкой.

-

WireGuard — современный, минималистичный и высокопроизводительный протокол.

-

IPsec/L2TP — чаще применяется в корпоративной среде.

Часто задаваемые вопросы (FAQ)

Какая операционная система лучше всего подходит для установки своего VPN на VPS?

Подходят серверные дистрибутивы Linux, наиболее распространён — Ubuntu LTS или Debian из-за стабильности и широкой поддержки.

Можно ли использовать бесплатный VPS для размещения VPN?

Бесплатные VPS, как правило, имеют ограничения по скорости, трафику и не гарантируют безопасность. Для надёжной работы рекомендуется использовать платные решения.

Какой протокол VPN выбрать для своего сервера?

WireGuard подходит для большинства пользователей из-за простоты настройки и высокой скорости. OpenVPN предпочтителен при необходимости совместимости с большим числом устройств.

Как обеспечить максимальную безопасность своего VPN на VPS?

Рекомендуется использовать SSH-доступ по ключам, регулярно обновлять ПО, ограничивать доступ по IP и использовать fail2ban для защиты от перебора паролей.

Можно ли развернуть свой VPN на VPS без навыков системного администрирования?

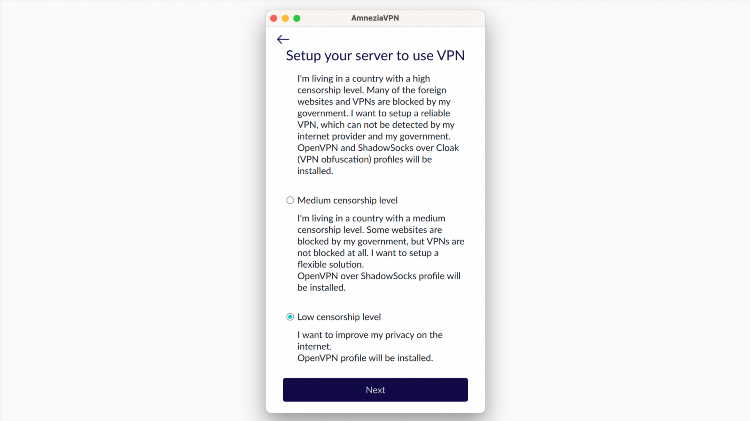

Существует множество автоматизированных скриптов (например, для OpenVPN или WireGuard), упрощающих процесс, однако базовые знания Linux необходимы.

Заключение

Развёртывание своего VPN на VPS обеспечивает высокий уровень конфиденциальности, контроль над трафиком и гибкость в настройке. При соблюдении технических рекомендаций и мер безопасности такое решение становится надёжным инструментом для защиты данных в сети.