OPNsense VPN настройка: пошаговое руководство

Что такое OPNsense и зачем использовать VPN

OPNsense — это открытая и бесплатная операционная система на базе FreeBSD, предназначенная для построения маршрутизаторов и межсетевых экранов. Одной из ключевых функций является поддержка различных видов VPN-соединений, что позволяет организовать защищённый доступ к сети из удалённых точек.

VPN (Virtual Private Network) используется для:

-

безопасной передачи данных через интернет;

-

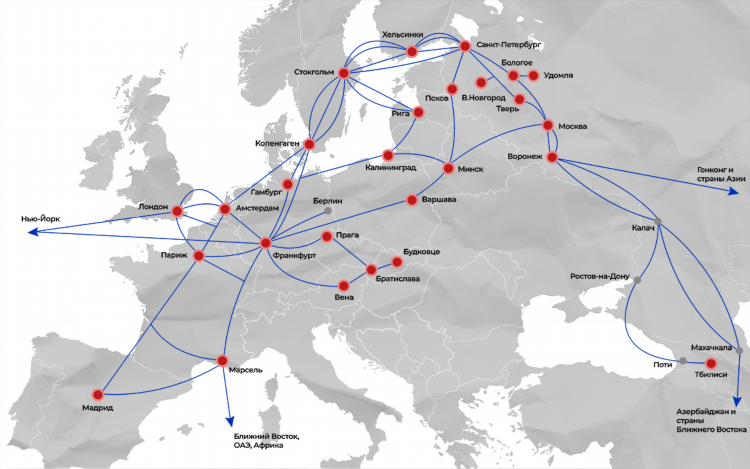

объединения офисных филиалов в единую сеть;

-

удалённого доступа сотрудников к корпоративным ресурсам.

Основные типы VPN в OPNsense

OPNsense поддерживает несколько протоколов VPN:

-

IPsec — стандартный протокол для защищённой передачи данных;

-

OpenVPN — популярное решение с высокой гибкостью настроек;

-

WireGuard — современный и высокопроизводительный протокол.

OPNsense VPN настройка: подготовка к работе

Перед началом настройки необходимо:

-

Установить и запустить OPNsense.

-

Настроить базовые параметры сети.

-

Убедиться, что обновлены все модули системы.

-

Определить тип VPN, подходящий для конкретной задачи.

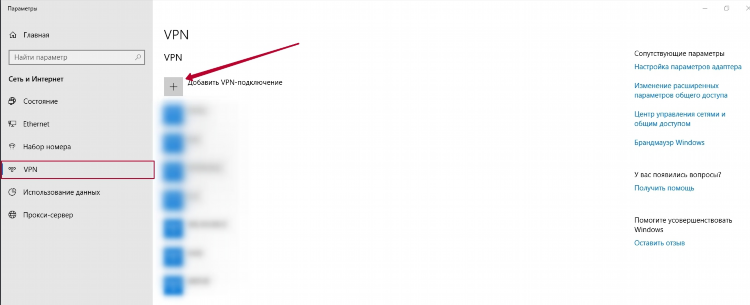

Настройка OpenVPN на OPNsense

Создание сервера OpenVPN

-

Перейти в меню VPN → OpenVPN → Servers.

-

Нажать кнопку «+» для добавления нового сервера.

-

Указать следующие параметры:

-

Protocol: UDP или TCP (в зависимости от требований);

-

Interface: WAN;

-

Local port: порт подключения (обычно 1194);

-

TLS Authentication: включить для повышения безопасности;

-

Certificate: выбрать ранее созданный сертификат.

-

Генерация инфраструктуры ключей и сертификатов

-

Перейти в System → Trust → Authorities и создать CA (центральный удостоверяющий центр).

-

Создать серверный сертификат в разделе System → Trust → Certificates.

-

Создать клиентские сертификаты.

Конфигурация клиентского доступа

-

Перейти в VPN → OpenVPN → Client Export.

-

Выбрать пользователя и экспортировать конфигурацию для установки на клиентское устройство.

-

Установить OpenVPN-клиент и импортировать конфигурационный файл.

Настройка IPsec VPN на OPNsense

Настройка фазы 1

-

Перейти в VPN → IPsec → Tunnels → Phase 1.

-

Указать:

-

Key Exchange version: IKEv2;

-

Remote Gateway: IP-адрес удалённого узла;

-

Authentication method: Mutual PSK или RSA;

-

My identifier / Peer identifier: IP или FQDN;

-

Pre-Shared Key: общий ключ для аутентификации.

-

Настройка фазы 2

-

Перейти в Phase 2 и добавить конфигурацию:

-

Mode: Tunnel IPv4;

-

Local network / Remote network: адреса подсетей;

-

Protocol: ESP;

-

Encryption algorithms: выбрать рекомендуемые (AES, SHA256).

-

Активация туннеля

-

Включить VPN в разделе Status → IPsec.

-

Проверить соединение через меню Status → IPsec → Overview.

Настройка WireGuard в OPNsense

-

Установить плагин os-wireguard.

-

Перейти в VPN → WireGuard → General и активировать службу.

-

Создать локальный узел (Local) с параметрами:

-

Private Key: сгенерировать;

-

Listen Port: указать порт (обычно 51820);

-

Tunnel Address: задать внутренний адрес (например, 10.0.0.1/24).

-

-

Добавить пира (Peer):

-

Public Key: ключ удалённого узла;

-

Allowed IPs: адреса, доступные через этот пир.

-

-

Создать правило в Firewall → Rules для разрешения трафика.

Общие рекомендации по безопасности

-

Использовать только надёжные алгоритмы шифрования.

-

Ограничивать доступ к VPN по IP.

-

Периодически менять ключи и сертификаты.

-

Использовать многофакторную аутентификацию, если поддерживается.

FAQ

Какой протокол выбрать для OPNsense VPN?

Выбор зависит от целей: OpenVPN — для гибкости, IPsec — для совместимости, WireGuard — для высокой производительности.

Можно ли использовать OPNsense VPN для мобильных устройств?

Да, поддерживается подключение с устройств на iOS и Android через соответствующие клиенты (OpenVPN Connect, WireGuard).

Нужно ли пробрасывать порты на маршрутизаторе?

Да, если OPNsense работает за NAT, необходимо пробросить соответствующий порт (например, 1194 для OpenVPN).

Как ограничить доступ по VPN только определённым пользователям?

Настраиваются политики доступа и привязка сертификатов к конкретным учетным записям.

Поддерживает ли OPNsense одновременную работу нескольких VPN-сервисов?

Да, можно одновременно использовать несколько VPN-серверов с различными конфигурациями.