Конфигурация для OpenVPN: Основные аспекты

OpenVPN является одним из самых популярных и безопасных решений для организации виртуальных частных сетей (VPN). Для правильной настройки и функционирования VPN-соединения важно понимать, как настроить конфигурацию для OpenVPN. Эта статья охватывает ключевые аспекты, включая этапы настройки серверной и клиентской конфигурации, особенности ключей безопасности, а также рекомендации по оптимизации и безопасности.

Этапы настройки конфигурации для OpenVPN

1. Установка и подготовка сервера

Перед настройкой конфигурации для OpenVPN необходимо установить серверное ПО на выбранный сервер. Обычно для этого используется ОС Linux, такая как Ubuntu, Debian или CentOS. Установка производится через пакетный менеджер, например, apt для Ubuntu/Debian:

sqlsudo apt update sudo apt install openvpn easy-rsa

После этого необходимо создать структуру каталогов для Easy-RSA, которая будет использоваться для генерации сертификатов и ключей.

2. Создание инфраструктуры ключей безопасности

Для создания защищённого соединения между клиентом и сервером, OpenVPN использует криптографические ключи и сертификаты. Это ключевая часть конфигурации для OpenVPN, которая обеспечивает высокую степень безопасности.

Генерация корневого сертификата

Для этого используются инструменты Easy-RSA. Корневой сертификат используется для подписи всех других сертификатов, включая серверный и клиентский. Создание корневого сертификата и подписывание его производится с помощью следующих команд:

bashcd /etc/openvpn/easy-rsa/ source vars ./clean-all ./build-ca

Генерация серверного сертификата

После создания корневого сертификата необходимо создать и подписать сертификат для сервера:

pgsql./build-key-server server

Генерация клиентских сертификатов

Для каждого клиента также нужно создать уникальный сертификат, который будет использоваться для подключения:

bash./build-key client1

3. Настройка серверной конфигурации

После создания всех необходимых сертификатов и ключей, нужно настроить конфигурацию для OpenVPN. Для этого используется файл конфигурации сервера, обычно расположенный в /etc/openvpn/server.conf.

Пример базовой конфигурации для сервера:

perlport 1194 proto udp dev tun ca /etc/openvpn/easy-rsa/keys/ca.crt cert /etc/openvpn/easy-rsa/keys/server.crt key /etc/openvpn/easy-rsa/keys/server.key dh /etc/openvpn/easy-rsa/keys/dh2048.pem server 10.8.0.0 255.255.255.0 ifconfig-pool-persist ipp.txt push "redirect-gateway def1 bypass-dhcp" push "dhcp-option DNS 8.8.8.8" push "dhcp-option DNS 8.8.4.4" keepalive 10 120 cipher AES-256-CBC comp-lzo user nobody group nogroup persist-key persist-tun status openvpn-status.log log-append /var/log/openvpn.log verb 3

Ключевые параметры:

-

port: Порт для подключения. -

proto: Протокол (обычно UDP). -

dev tun: Использование туннельного интерфейса. -

ca,cert,key: Путь к сертификатам и ключам. -

server: Настройки сети VPN. -

push: Параметры для отправки клиенту, такие как маршрутизация и DNS.

После настройки конфигурационного файла, необходимо запустить сервер:

sqlsudo systemctl start openvpn@server

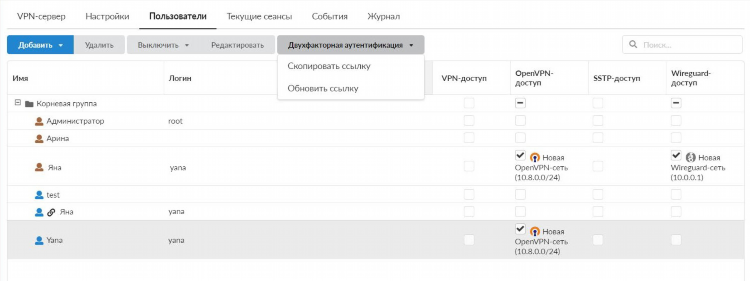

4. Настройка клиентской конфигурации

Для клиента также требуется файл конфигурации. Пример конфигурации клиента для OpenVPN:

vbnetclient dev tun proto udp remote1194 resolv-retry infinite nobind persist-key persist-tun ca ca.crt cert client1.crt key client1.key remote-cert-tls server cipher AES-256-CBC comp-lzo verb 3

Здесь:

-

remote: Указание IP-адреса сервера и порта. -

ca,cert,key: Путь к сертификатам и ключам клиента. -

remote-cert-tls server: Проверка серверного сертификата.

5. Запуск и тестирование

После настройки конфигурации и копирования соответствующих сертификатов и ключей на клиентскую машину, необходимо запустить клиентский OpenVPN:

sqlsudo systemctl start openvpn@client

Для проверки успешного подключения можно использовать команду ping к адресу сервера или клиенту в VPN-сети.

Оптимизация и безопасность конфигурации для OpenVPN

Настройка шифрования

Для повышения безопасности подключения стоит обратить внимание на параметры шифрования. Использование сильных алгоритмов, таких как AES-256-CBC, поможет обеспечить надежную защиту данных. Важно также использовать современные методы хэширования, например, SHA256 или SHA512.

Защита от утечек DNS

В конфигурации сервера следует настроить перенаправление DNS-запросов через безопасный сервер DNS, чтобы избежать утечек через незашифрованные каналы.

Использование TLS-аутентификации

Дополнительной защитой от атак может служить настройка TLS-аутентификации с использованием специального файла ключа, который защищает сервер от несанкционированных подключений.

vbnettls-auth ta.key 0

FAQ

Какую операционную систему выбрать для сервера OpenVPN?

Для сервера OpenVPN рекомендуется использовать стабильные дистрибутивы Linux, такие как Ubuntu, Debian или CentOS. Эти ОС обеспечивают хорошую совместимость и безопасность.

Как обновить сертификаты для клиента и сервера?

Для обновления сертификатов необходимо создать новые ключи и сертификаты с помощью Easy-RSA и обновить соответствующие файлы конфигурации на сервере и клиенте.

Как проверить работоспособность OpenVPN после настройки?

Для проверки подключения можно использовать команды, такие как ping, для тестирования VPN-соединения. Также полезно просматривать лог-файлы сервера (/var/log/openvpn.log) для выявления ошибок.

Могу ли я использовать OpenVPN на мобильных устройствах?

Да, OpenVPN поддерживается на большинстве мобильных операционных систем, включая Android и iOS. Для этого необходимо установить соответствующее приложение OpenVPN и загрузить конфигурационные файлы.

Заключение

Правильная конфигурация для OpenVPN является важным шагом для обеспечения безопасности и стабильности виртуальной частной сети. Следование рекомендованным настройкам и регулярная проверка конфигурации помогут создать защищённое соединение и избежать возможных угроз.