Уязвимости VPN: риски и меры защиты

Основные типы уязвимостей VPN

Использование виртуальных частных сетей (VPN) широко распространено в бизнесе и частной практике для обеспечения конфиденциальности и безопасности данных. Однако существуют различные уязвимости VPN, которые могут привести к утечке информации, перехвату трафика и компрометации сетевых ресурсов.

1. Уязвимости протоколов

Наиболее распространённые протоколы VPN включают PPTP, L2TP/IPsec, OpenVPN и WireGuard. Каждый из них имеет свои особенности безопасности:

-

PPTP считается устаревшим и содержит известные криптографические уязвимости.

-

L2TP/IPsec уязвим к атакам типа man-in-the-middle при неправильной настройке.

-

OpenVPN надёжен при использовании современных алгоритмов, но может быть уязвим к DoS-атакам.

-

WireGuard считается безопасным, однако требует особого внимания к защите ключей.

2. Утечка IP-адреса (IP Leak)

Даже при активном VPN-соединении возможно раскрытие реального IP-адреса через:

-

DNS-запросы, обходящие VPN-туннель

-

WebRTC в браузере

-

Прерывание VPN-сессии

Такие уязвимости VPN могут использоваться злоумышленниками для деанонимизации пользователя и отслеживания сетевой активности.

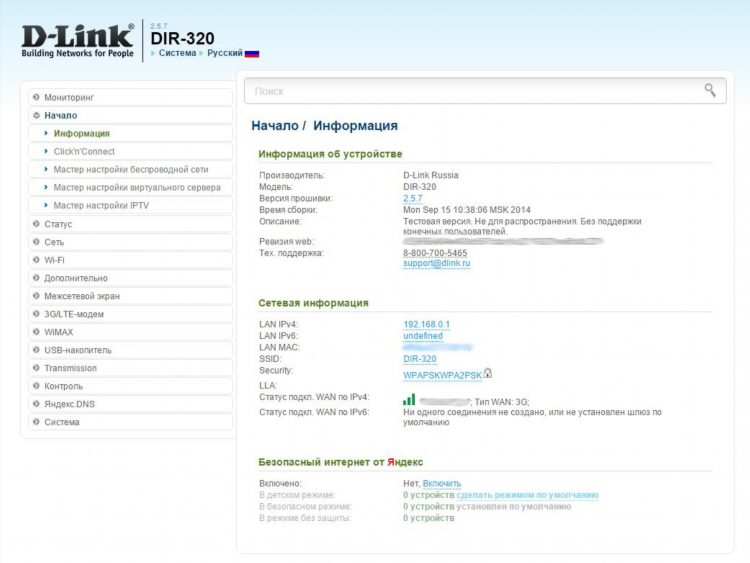

3. Неправильная конфигурация

Ошибки в настройке серверов или клиентов VPN могут создать критические уязвимости. К типичным ошибкам относятся:

-

Открытые порты, доступные из Интернета

-

Хранение ключей шифрования в незашифрованном виде

-

Отсутствие многофакторной аутентификации

Подобные недостатки часто приводят к несанкционированному доступу к внутренним сетям и данным.

4. Уязвимости в клиентском ПО

Программное обеспечение VPN-клиентов подвержено уязвимостям так же, как и любое другое ПО. Возможные риски включают:

-

Буферные переполнения

-

Повышение привилегий

-

Выполнение произвольного кода

Особую угрозу представляют устаревшие версии клиентов без своевременных обновлений.

Методы защиты от уязвимостей VPN

1. Актуализация программного обеспечения

Регулярное обновление VPN-клиентов и серверного ПО снижает риск эксплуатации известных уязвимостей. Использование современных протоколов, таких как WireGuard, предпочтительнее по сравнению с устаревшими решениями.

2. Защита от утечек

Для минимизации риска утечки IP-адреса необходимо:

-

Использовать VPN с функцией kill switch

-

Отключить WebRTC в браузере

-

Применять защищённые DNS-серверы, работающие через VPN

3. Контроль конфигураций

Надёжная конфигурация VPN-сервера включает:

-

Ограничение доступа по IP-адресам

-

Шифрование конфигурационных файлов

-

Использование надёжной аутентификации

4. Проведение регулярного аудита

Периодическая проверка безопасности инфраструктуры VPN позволяет выявить и устранить потенциальные уязвимости до их эксплуатации.

Влияние уязвимостей VPN на информационную безопасность

Наличие уязвимостей в VPN может привести к следующим последствиям:

-

Нарушение конфиденциальности корпоративных данных

-

Потеря контроля над сетевыми ресурсами

-

Компрометация пользовательских учётных записей

-

Финансовые и репутационные потери

Без надлежащего управления безопасностью VPN не может гарантировать защиту передаваемой информации.

FAQ

Какие протоколы VPN наиболее безопасны?

WireGuard и OpenVPN считаются наиболее безопасными при корректной настройке и использовании надёжного шифрования.

Может ли VPN гарантировать полную анонимность?

Нет. VPN повышает уровень приватности, но не гарантирует полную анонимность, особенно при наличии утечек IP или логировании со стороны провайдера.

Как проверить наличие утечки IP при использовании VPN?

Можно воспользоваться онлайн-сервисами для проверки IP и DNS-запросов, чтобы убедиться, что весь трафик проходит через VPN.

Какие риски несёт использование бесплатных VPN-сервисов?

Бесплатные VPN нередко содержат уязвимости, практикуют логирование или встраивают вредоносный код, что создаёт угрозу безопасности данных.

Насколько критичны уязвимости VPN для бизнеса?

Очень критичны. Компрометация VPN-инфраструктуры может открыть доступ к внутренним системам и конфиденциальной информации компании.