Как развернуть свой VPN сервер

Развертывание собственного VPN-сервера является важной задачей для обеспечения конфиденциальности и безопасности интернет-соединений. Этот процесс требует понимания принципов работы VPN, а также навыков в настройке серверных приложений. В статье будет рассмотрен пошаговый процесс создания собственного VPN-сервера, что позволит повысить безопасность при использовании интернета.

Зачем развертывать свой VPN сервер?

Собственный VPN-сервер может быть полезен для организации безопасных каналов связи, защиты данных при подключении к общедоступным сетям Wi-Fi и обхода блокировок контента. Это решение подходит как для частных пользователей, так и для бизнеса, стремящегося защитить корпоративные данные.

Преимущества использования собственного VPN-сервера:

-

Управление безопасностью: Полный контроль над конфиденциальностью и шифрованием данных.

-

Отсутствие зависимости от третьих сторон: Отсутствие необходимости доверять сторонним VPN-поставщикам.

-

Блокировка географических ограничений: Обход ограничений на контент в различных регионах.

Как развернуть свой VPN сервер: шаги

Процесс настройки собственного VPN-сервера может быть разделен на несколько ключевых этапов, от выбора подходящего программного обеспечения до конфигурации серверных параметров.

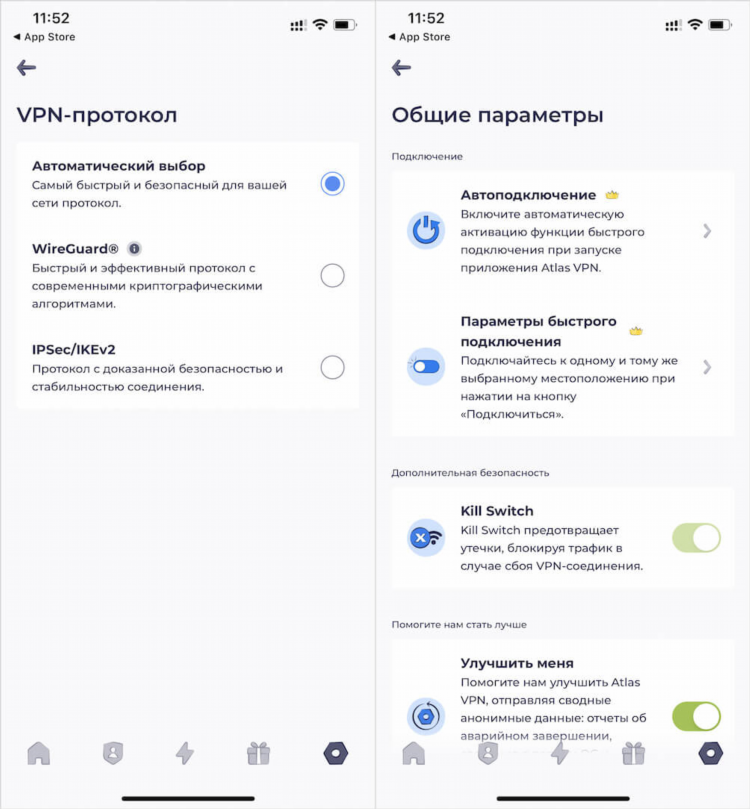

1. Выбор программного обеспечения для VPN-сервера

Для начала нужно выбрать программное обеспечение для создания VPN-сервера. Существует несколько популярных решений, среди которых выделяются:

-

OpenVPN: Открытое программное обеспечение с высоким уровнем безопасности и гибкостью в настройке.

-

WireGuard: Новое решение, отличающееся простотой настройки и высокой производительностью.

-

PPTP и L2TP/IPsec: Более старые протоколы, но они могут быть полезны для базовых решений.

Для большинства пользователей оптимальным выбором будет OpenVPN или WireGuard из-за их безопасности и поддержки на большинстве операционных систем.

2. Установка VPN-сервера

После выбора программного обеспечения следующим шагом является установка VPN-сервера на выбранный сервер. В качестве примера рассмотрим установку OpenVPN на сервере с ОС Linux (например, Ubuntu).

Установка OpenVPN на Ubuntu:

-

Обновить репозитории:

sqlsudo apt update -

Установить OpenVPN:

nginxsudo apt install openvpn -

Установить необходимые пакеты для настройки сервера:

nginxsudo apt install easy-rsa

3. Генерация ключей и сертификатов

Для обеспечения безопасности VPN-соединений необходимо сгенерировать соответствующие ключи и сертификаты. Это можно сделать с помощью утилиты Easy-RSA.

-

Создать каталог для ключей:

bashmake-cadir ~/openvpn-ca cd ~/openvpn-ca -

Инициализировать PKI (инфраструктуру открытых ключей):

bash./easyrsa init-pki -

Создать корневой сертификат:

bash./easyrsa build-ca

После этого необходимо создать серверный сертификат, ключ и настройки для каждого клиента.

4. Настройка конфигурации сервера

Для корректной работы VPN-сервера необходимо настроить конфигурационный файл, который будет содержать параметры подключения, шифрования и маршрутизации.

Пример базового конфигурационного файла для OpenVPN (server.conf):

pgsqlproto udp dev tun server 10.8.0.0 255.255.255.0 ca ca.crt cert server.crt key server.key dh dh.pem keepalive 10 120 cipher AES-256-CBC comp-lzo user nobody group nogroup persist-key persist-tun status openvpn-status.log log-append /var/log/openvpn.log verb 3

5. Запуск и тестирование VPN-сервера

После настройки всех параметров и конфигурации можно запустить сервер:

sqlsudo systemctl start openvpn@server

Для проверки его работоспособности можно использовать команду для просмотра статуса:

nginxsudo systemctl status openvpn@server

Если сервер запущен успешно, можно настроить клиентские устройства для подключения к VPN.

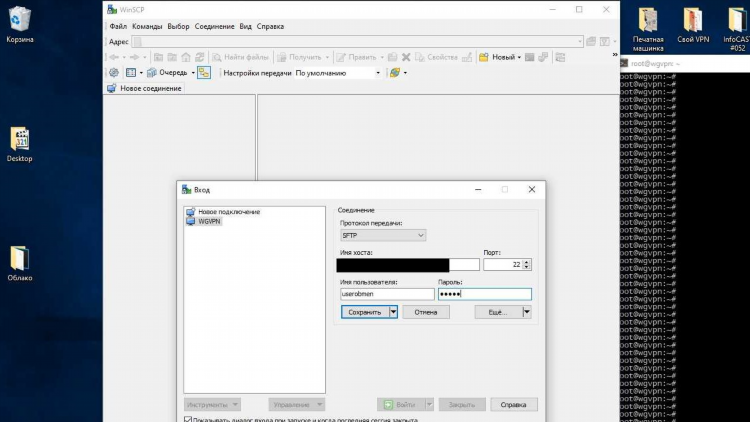

Настройка клиента для подключения к VPN-серверу

Для подключения к VPN-серверу необходимо настроить клиентскую сторону. Клиентская конфигурация должна содержать информацию о сервере, сертификатах и ключах. На компьютере клиента нужно установить OpenVPN и добавить конфигурационный файл для подключения.

Пример конфигурации клиента:

vbnetclient dev tun proto udp remote your-vpn-server-ip 1194 ca ca.crt cert client.crt key client.key cipher AES-256-CBC comp-lzo verb 3

После этого клиент может подключаться к серверу, используя команду:

arduinosudo openvpn --config client.ovpn

Технические требования и безопасность

Развертывание VPN-сервера требует соблюдения нескольких технических требований:

-

Серверное оборудование: Для работы VPN-сервера необходимо достаточно мощное оборудование, чтобы поддерживать необходимое количество соединений.

-

Мощность процессора: Важно, чтобы процессор поддерживал шифрование данных в реальном времени.

-

Доступ в интернет: Сервер должен иметь стабильное подключение к сети для обеспечения надежного соединения.

Повышение безопасности VPN-сервера

Для обеспечения безопасности на сервере необходимо:

-

Регулярно обновлять программное обеспечение.

-

Использовать сильные алгоритмы шифрования.

-

Настроить брандмауэр для ограничения доступа к серверу.

Часто задаваемые вопросы

1. Какой протокол VPN лучше выбрать?

Для большинства пользователей оптимальным выбором является OpenVPN или WireGuard, так как они обеспечивают высокий уровень безопасности и хорошую производительность.

2. Могу ли я развернуть VPN на Windows сервере?

Да, можно установить и настроить OpenVPN или другие программы для VPN на Windows Server. Процесс установки и настройки схож с Linux-версией, но для Windows потребуются специфические настройки.

3. Как увеличить скорость работы VPN?

Для увеличения скорости работы VPN-сервера следует использовать более быстрые алгоритмы шифрования, а также оптимизировать настройки маршрутизации и балансировку нагрузки на сервере.

4. Какие порты нужно открыть для работы VPN?

Для OpenVPN необходимо открыть порт 1194 по протоколу UDP. Для других решений порты могут отличаться, и их следует уточнять в документации.

5. Нужно ли устанавливать дополнительные программы на клиенте?

Для подключения к VPN-клиенту необходимо установить соответствующее ПО, например, OpenVPN, и настроить конфигурационный файл для подключения.